Мониторинг событий информационной безопасности

Технологические особенности оказания услуги «Мониторинг событий информационной безопасности»

-

1. Сбор и нормализация данных от различных источников

Производится периодическое сканирование защищаемой инфраструктуры с целью поиска изменений в инфраструктуре. Сбор производится с помощью сенсоров событий безопасности, выделяя их из различных источников (систем), а также из сетевого трафика. Таким образом детектируются атаки, вторжения, подозрительная активность, выявляются. Собранные данные сохраняются как в исходном виде (в том виде, в котором они были получены), так и в нормализованном (приведенном к универсальному формату и пригодном для индексирования) виде. Задача нормализации – выделение из множества поступающих данных подмножества событий безопасности.

2. Анализ и корреляция событий безопасности

Поступающие события безопасности анализируются и сопоставляются друг с другом или с иными данными по определенным правилам. Множество таких правил, применяемых к анализируемым данным, позволяет выявлять различные инциденты информационной безопасности.

3. Управление инцидентами информационной безопасности

Обнаружив инцидент, мы немедленно оповещаем ответственных, сообщая, что именно необходимо предпринять в целях минимизации ущерба. Канал оповещения зависит от приоритета инцидента. Выявленные инциденты ранжируются (по виду и приоритету) и фиксируются в учетной системе.

Вся собираемая информация о событиях информационной безопасности хранится на стороне Заказчика. Это позволяет выполнять статистический анализ данных и осуществлять измерение эффективности работы защитных механизмов.

-

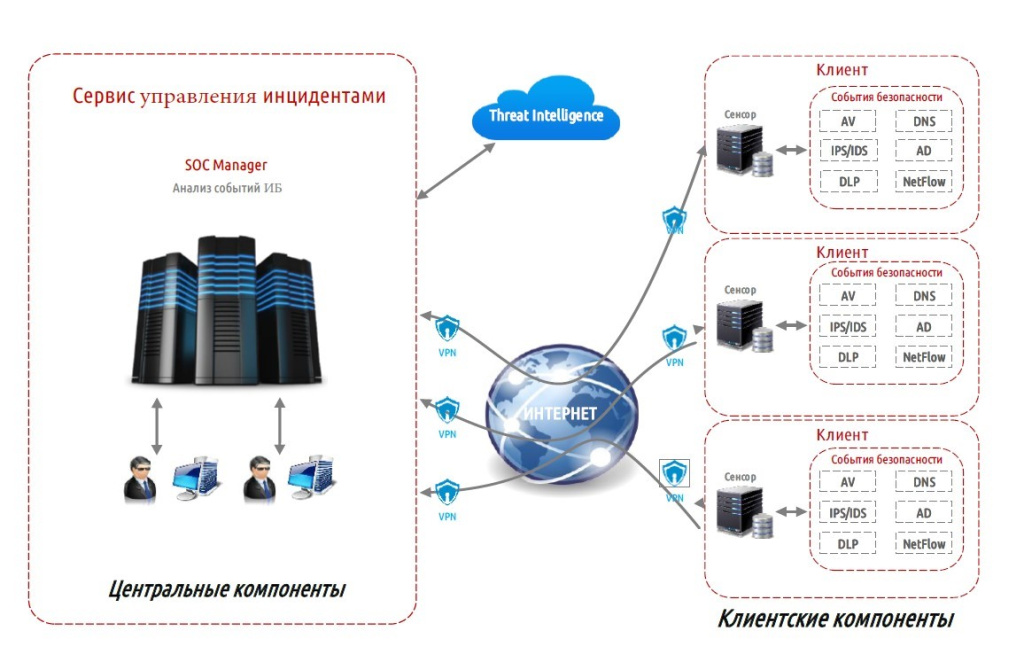

В каждой точке оказания услуги Заказчика (объекте, предприятии) развернут отдельный физический сервер – Сенсор, который содержит программное обеспечение для сбора данных с различных компонентов информационных систем Заказчика:

- • Antivirus, IDS/IPS, DLP, Endpoint Protection;

- • NetFlow, DNS, SNMP;

- • события Active Directory;

- • серверы Mail, Web, FTP и т.п.;

- • Threat Intelligence.

События ИБ собираются в базу, которая находится на Сенсоре. Исполнитель управляет Сенсором, а также запускает в автоматическом или ручном режиме запросы для выявления инцидентов информационной безопасности. Система Исполнителя накапливает в том числе данные о репутации узлов сети Интернет, индикаторы компрометации, IP и DNS-имена вредоносных сайтов, узлы, используемые для обеспечения анонимности, данные об уязвимостях и др.

-

Сенсор может быть развернут на аппаратной платформе Заказчика, либо предоставлен во временное пользование Заказчику в виде преднастроенного физического (appliance) сервера.

При заказе дополнительной функции анализа и кратковременного хранения копии сетевого трафика, анализ трафика может выполняться на отдельном физическом сервере (системные требования приведены ниже) или на Сенсоре. Во втором случае системные требования к Сенсору суммируются.

Централизованное хранение информации о событиях ИБ осуществляется на Сенсоре. Срок хранения зависит от объема дисковой подсистемы и должен быть рассчитан на период не меньше, чем 6 (шесть) месяцев.

Сенсор:

eps

CPU, cores

RAM, Gb

Network interfaces

Storage

System

Data

500 eps

6

32

1xiLO 1xManagement

2 х 200Gb SSD (RAID1)

4 x 3Tb SSD (RAID10)

1000 eps

8

64

4 x 6Tb SSD (RAID10)

1500 eps

10

64-128

4 x 8Tb SSD (RAID10)

2000 eps

12

128-256

4 x 10Tb SSD (RAID10)

Система анализа копии сетевого трафика:

Mbit/s

CPU, cores

RAM, Gb

Network interfaces

Storage

System

Data

200

8

16+

1xiLO 1xManagement 1xMonitoring for each separate network

2 х 200Gb SSD (RAID1)

2 x 2Tb HDD (RAID1)

400

10

32+

2 x 4Tb HDD (RAID1)

600

12

64+

2 x 6Tb HDD (RAID1)

1024

16

128+

2 x 10Tb HDD (RAID1)

Операционная система Ubuntu 20.04 или выше

Допускается исполнение Сенсора и/или системы анализа трафика в виде виртуального сервера при соблюдении следующих условий:

- • размещение хранилища для данных (Data и Traffic соответственно) на отдельных жестких дисках;

- • резервирование необходимых мощностей (CPU, RAM) и гарантия их доступности.

Общие технические требования сетевой доступности:

- • Полная сетевая доступность до всех компонентов инфраструктуры Заказчика, входящих в область исследования.

- • Разрешен доступ в сеть Интернет для обновления пакетов.

- • Разрешены порты для доступа со стороны Исполнителя: исходящее соединение по 500 и 4500 (UDP) на IP-адрес Исполнителя – основной канал; входящее соединение по 22 (TCP) с IP‑адреса Исполнителя – резервный канал (опционально), SSH

Параметры оценки инцидентов и информирование Заказчика:-

При выявлении инцидента ИБ и/или события ИБ, потенциально связанного с инцидентом ИБ, Исполнителем осуществляется классификация выявленного инцидента ИБ по приоритету реагирования:

Ущерб/Критичность

Критичный (CRITICAL)

Высокий (HIGH)

Средний (MEDIUM)

Низкий (LOW)

Вероятен прямо сейчас или уже нанесен

CRITICAL

CRITICAL

HIGH

MEDIUM

Вероятен при создании определенных условий

HIGH

HIGH

MEDIUM

LOW

Все инциденты ИБ, выявленные и проанализированные, вносятся в информационную систему Исполнителя. Заказчик получает доступ к результатам в личном кабинете Заказчика.

Заказчик получает следующие уведомления/оповещения посредством отправки системой Исполнителя и/или сотрудниками Исполнителя следующих сообщений на адрес(-а) электронной почты Заказчика:

- · при публикации информации о новых инцидентах в системе Исполнителя;

- · при изменении текущих записей об инцидентах (срок, статус, ответственный и пр.);

- · при нарушении срока устранения инцидента.

- · Критический – Звонок; Запись в информационной системе.

- · Высокий – Email; Запись в информационной системе.

- · Средний – Email; Запись в информационной системе

- · Низкий – Email; Запись в информационной системе.

- · тип инцидента (таргетированная атака, вредоносное ПО, фишинг, эксплуатация уязвимостей, утечка информации, нарушение политик ИБ и пр.);

- · приоритет инцидента, определенный Исполнителем;

- · объекты инцидента ИБ (IP-адреса, имена или иные идентификаторы затронутых устройств);

- · дата и время регистрации инцидента ИБ;

- · описание инцидента ИБ;

- · серия событий ИБ, связанных с инцидентом – одно или несколько подозрительных событий ИБ, полученных от источников событий Заказчика, позволяющих сделать вывод о вероятном или случившемся инциденте ИБ;

- · потенциальный ущерб;

- · рекомендации по локализации – сценарии, содержащие перечень мер по недопущению распространения инцидента ИБ в пределах инфраструктуры Заказчика.

Оповещение о выявленных инцидентах происходит в зависимости от приоритета:

Структура карточки инцидента в системе храненияВ системе создается запись об инциденте (карточка инцидента), в которой Исполнителем заполняются следующие обязательные атрибуты, включая, но не ограничиваясь:

Дополнительные опции услуги:Консультации по устранению инцидента ИБ в пределах области исследования

Ретроспективный анализ (по запросу)

При появлении информации о новых угрозах, способах совершения атак и/или свершившихся инцидентах ИБ, релевантных для бизнес-деятельности Заказчика, в специализированных источниках информации (Threat Intelligence) Исполнителем по запросу Заказчика осуществляется ретроспективный поиск и анализ событий ИБ в пределах срока хранения информации о событиях ИБ.Анализ и кратковременное хранение копии сетевого трафика

В соответствии с параметрами оказания Услуги выполняется анализ копии сетевого трафика. При этом задействуются дополнительные мощности для кратковременного хранения (не менее 1 дня) копии сетевого трафика.Доступ к личному кабинету (по запросу)

Информация о выявленных инцидентах ИБ и иная информация, внесенная в систему Исполнителя и доступная Заказчику посредством веб-интерфейса системы, хранится в течение всего срока оказания Услуги.

Скоро наш менеджер свяжется с вами!

Скоро наш менеджер свяжется с вами!